Introducción

Configurar los parámetros de red en Centos 7, requiere que se entiendan perfectamente los fundamentos de TCP/IP versión 4 y saber cómo utilizar cualquier editor de texto simple.

En CentOS y Red Hat™ Enterprise Linux la detección de las tarjetas de

red es automática mientras se trate de dispositivos soportados (o sea que estén dentro de la lista de hardware compatible). Por lo general las tarjetas de marcas reconocidas no tienen ningún problema. Para consultar la lista de dispositivos compatibles, visite http://hardware.redhat.com.

Nombres de los dispositivos de red

Las más recientes versiones de CentOS, Fedora™ y Red Hat™ Enterprise Linux utilizan un nuevo esquema para los nombres de los dispositivos de red. Antiguamente las tarjetas de red recibian nombre como: eth0, eth1, etc.

Actualmente la cosa es un tanto más compleja. Los dispositivos de red integrados a la tarjeta madre utilizan el esquema eno[1,2,3,4…]

Los dispositivos PCI utilizan el esquema enp[ranura PCI] p[puerto

ethernet] y los Dispositivos virtuales— eno[ranura PCI] p[puerto ethernet]_[interfaz virtual] o enp[ranura PCI]p[puerto ethernet]_[interfaz virtual].

Algunos ejemplos

- eno1: Primer dispositivo de red integrado en la tarjeta madre.

- eno2: Segundo dispositivo de red integrado en la tarjeta madre.

- enp1p1: Dispositivo de red en la primera ranura PCI, primer puerto ethernet.

- enp3p1: Dispositivo de red en la tercera ranura PCI, primer puerto ethernet.

- enp3p2_1: Dispositivo de red en la tercera ranura PCI, segundo puerto ethernet, primer dispositivo virtual.

Mayor información los comandos:

Para saber los puertos disponibles

biosdecode | less

Lista de adaptadores de red disponibles

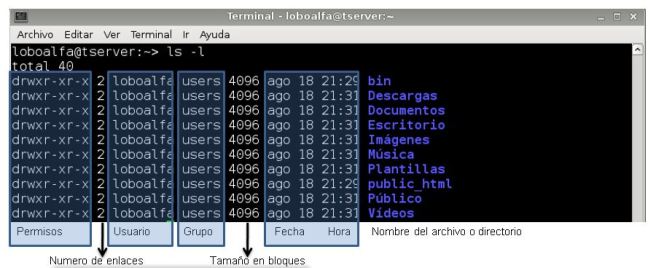

ls -l /sys/class/net

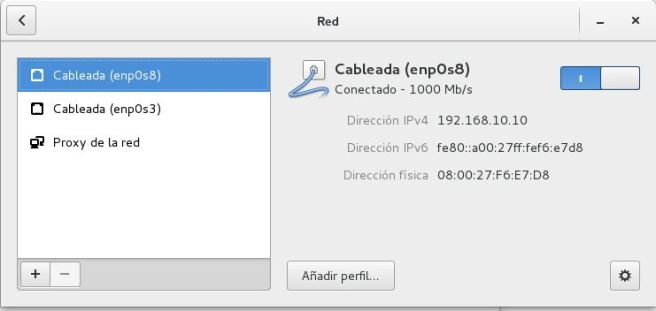

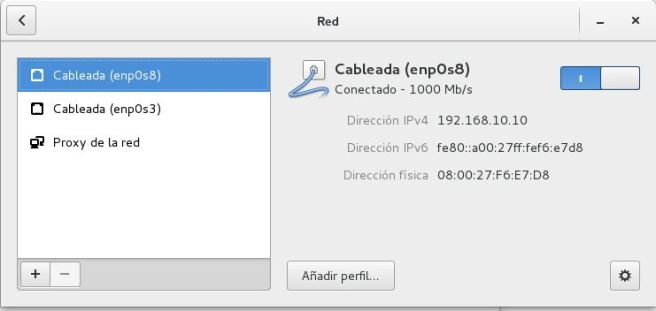

NetworkManager

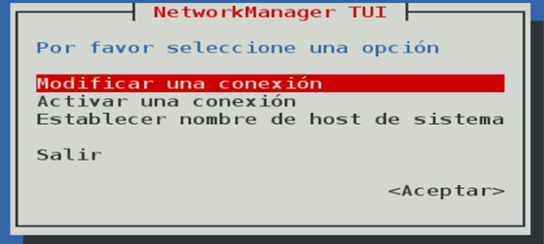

Para los que no les gusta complicarse la vida con tediosas configuraciones en modo comandos existe el NetworkManager, una muy interesante aplicación que permite a los usuarios regulares controlar y añadir dispositivos de red.

La verdad es muy práctico, porque permite facilitar la administración de interfaces inalámbricas, conexiones de VPN, conexiones PPPoE y cualquier conexión de red desde el escritorio. En CentOS 7, NetworkManager viene activo e instalado de modo predeterminado en cualquier tipo de instalación.

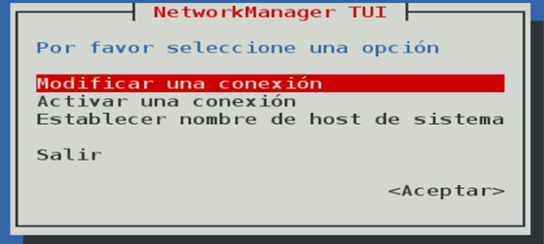

También se puede sacar en modo texto con el comando nmtui

Personalmente no lo uso, cada quien tiene derecho a tener sus gustos

NetworkManager vs Servicio Network

NetworkManager

En un servidor es absurdo o poco saludable configurar las tarjetas de red en modo gráfico. La única ventaja que tiene frente al servicio network es que detecta, activa y desactiva automáticamente los dispositivos ethernet cuando se conecta y desconecta el cable correspondiente.

Servicio Network

Permite la administración a través de una consola de texto vía SSH. También hace posible seleccionar tarjetas que serán controladas por Network Manager y otras controladas por el servicio Network

En todo Caso, no combinar. Si opta por usar NetworkManager, no intente modificar la configuración utilizando el servicio Network.

Configuración de los parámetros de red

(Escenario en Centos 7 como servidor)

Servidor Con dos tarjetas de red

- Red nat – Configurada con DHCP

- Red Interna – Configuración estática

Todos los Scripts de configuración de red están en:

/etc/sysconfig/network-scripts/

- Primero deshabilitar NetworkManager

systemctl disable NetworkManager

systemctl stop NetworkManager

Configuración de enp0s3

Editar el archivo de configuración con:

vi /etc/sysconfig/network-scripts/ifcfg-enp0s3

BOOTPROTO=dhcp

ONBOOT=yes

NM_CONTROLLED=no

- Configuración de enp0s8

Editar el archivo de configuración con la siguiente información mínima:

vi /etc/sysconfig/network-scripts/ifcfg-enp0s3

TYPE=Ethernet

BOOTPROTO=static

NAME=enp0s8

DEVICE=enp0s8

ONBOOT=yes

IPADDR=192.168.10.10

PREFIX=24

NM_CONTROLED=no

- Poner nombre a los host, para este ejemplo srvcentos.irt.edu.ni

vim /etc/hosts

192.168.10.10 srvcentos srvcentos.irt.edu.ni

vi /etc/hostname

srvcentos

- Si queremos el cambio de inmediato

hostnamectl set-hostname srvcentos.irt.edu.ni

systemctl restart systemd-hostnamed